Introduction

La gestion des droits d’accès est au cœur de la sécurité des systèmes Windows. Lorsqu’un dossier est partagé sur le réseau, deux couches de contrôle s’appliquent : les permissions NTFS, qui régissent les accès locaux, et les permissions de partage (Sharing), qui régissent les accès distants via le réseau.

Ces mécanismes peuvent sembler redondants, mais ils fonctionnent ensemble — et comprendre leur interaction est essentiel pour éviter des failles ou des blocages d’accès.

1. Permissions NTFS : la sécurité au niveau du système de fichiers

Les permissions NTFS (New Technology File System) définissent qui peut lire, modifier, exécuter ou supprimer des fichiers et dossiers sur un volume formaté en NTFS.

Elles s’appliquent quelle que soit la méthode d’accès : localement depuis la machine, ou à distance via un partage réseau.

Les droits les plus courants sont :

- Lecture : permet de voir le contenu du fichier ou du dossier.

- Écriture : permet de modifier ou d’ajouter des fichiers.

- Lecture et exécution : permet d’ouvrir des fichiers exécutables.

- Modification : lecture + écriture + suppression.

- Contrôle total : autorise toutes les actions, y compris la modification des permissions elles-mêmes.

Les permissions NTFS sont stockées dans une ACL (Access Control List), propre à chaque fichier et dossier.

Par défaut, les permissions se propagent (héritent) du dossier parent, mais cette héritabilité peut être interrompue pour définir des règles spécifiques.

2. Permissions de Partage : le filtre réseau

Les permissions de partage s’appliquent uniquement lorsqu’un dossier est accédé via le réseau, par exemple à travers un chemin UNC :

\\Serveur\Partage

Elles n’ont aucun effet pour un utilisateur local sur le serveur.

Leur but est de restreindre ou d’ouvrir les accès à distance, souvent en complément des droits NTFS.

Trois niveaux standards existent :

- Lecture : consultation uniquement.

- Modification (Change) : lecture + écriture + suppression.

- Contrôle total : toutes les actions possibles, y compris changer les droits du partage.

3. Quelle couche “prend le dessus” ?

La règle d’or est simple :

Le plus restrictif des deux systèmes (partage ou NTFS) s’applique.

Ainsi :

- Si un utilisateur a Contrôle total en NTFS mais seulement Lecture au niveau du partage, il n’aura que Lecture depuis le réseau.

- À l’inverse, s’il a Contrôle total sur le partage mais Lecture sur NTFS, il restera limité à la Lecture.

En d’autres termes, les permissions NTFS sont le garde-fou final : elles s’appliquent toujours, même si le partage est permissif.

C’est pourquoi les bonnes pratiques recommandent de :

- Donner des droits larges (souvent “Full Control”) au niveau du partage,

- Puis gérer les accès précisément avec les permissions NTFS.

Cela centralise la logique de sécurité et évite les conflits.

4. Le rôle du protocole SMB

Le protocole SMB (Server Message Block) est le standard utilisé par Windows pour le partage de fichiers et d’imprimantes sur un réseau local.

Quand un client Windows (ou Linux) se connecte à un partage SMB, la communication se déroule en trois étapes :

- Authentification : via Kerberos, NTLM ou un identifiant local.

- Négociation du protocole SMB : le serveur annonce les versions supportées (SMB1, SMB2, SMB3).

- Vérification des droits : le serveur applique d’abord les permissions de partage, puis les permissions NTFS.

Les permissions ne sont donc jamais décidées côté client (Windows ou Linux), mais côté serveur.

C’est toujours la machine hébergeant le partage qui tranche sur l’accès final.

5. SMB côté Linux : interopérabilité et limitations

Sous Linux, le protocole SMB est implémenté par Samba.

Samba permet à un serveur Linux de se comporter comme un serveur de fichiers Windows : il peut héberger des partages visibles par les clients Windows, ou accéder à des partages Windows distants.

5.1. Quand Linux héberge un partage SMB

Les permissions ne sont pas des NTFS, mais des droits POSIX (rwx). Samba traduit ces droits pour les rendre compatibles avec les clients Windows.

Par exemple :

- Un fichier accessible en lecture seule sur Linux (

r--) sera vu comme “Lecture seule” côté Windows. - Si Samba est joint à un domaine Active Directory, il peut appliquer des ACL compatibles AD, traduites entre NTFS et POSIX.

Mais cette traduction n’est jamais parfaite : certains attributs NTFS (comme l’héritage complexe ou les permissions spéciales) n’ont pas d’équivalent direct sous Linux.

5.2. Quand un utilisateur Linux accède à un partage Windows

Le client Linux monte le partage via SMB (mount -t cifs) et s’authentifie avec un compte Windows.

Dans ce cas, c’est le serveur Windows qui vérifie les droits NTFS.

Les permissions locales Linux (POSIX) n’ont aucune influence sur ce que l’utilisateur peut faire : seul le serveur Windows décide.

En résumé :

| Scénario | Serveur | Type de droits actifs | Décision finale |

|---|---|---|---|

| Accès local Windows | Windows | NTFS | NTFS |

| Accès réseau Windows → Windows | Windows | NTFS + Partage | Plus restrictif |

| Accès Linux → Windows (SMB client) | Windows | NTFS + Partage | Plus restrictif |

| Accès Windows → Linux (Samba) | Linux | POSIX (rwx) / ACL Samba | Traduction Samba |

6. Synthèse : le modèle hiérarchique des droits

- Les permissions NTFS définissent les droits fondamentaux sur les fichiers.

- Les permissions de partage SMB agissent comme un filtre d’accès réseau.

- Le protocole SMB transmet les requêtes, mais ne décide jamais des droits : il relaye la décision du serveur.

- Les environnements Linux peuvent simuler les ACL Windows via Samba, mais avec des limites de granularité.

Ainsi, le modèle de contrôle d’accès Windows reste le plus strict et le plus précis, tandis que les environnements Linux traduisent ces permissions pour maintenir la compatibilité réseau.

7. Bonnes pratiques

- Ne pas gérer les accès au niveau du partage, sauf pour un filtrage global (ex. “Lecture seule pour tout le monde”).

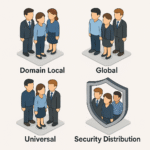

- Centraliser la sécurité avec les permissions NTFS et les groupes Active Directory.

- Désactiver SMBv1 sur tous les systèmes : obsolète et vulnérable.

- Auditer régulièrement les ACL NTFS et les partages SMB pour détecter les dérives.

- Utiliser Samba joint à un domaine AD si l’on veut une interopérabilité stable et des permissions cohérentes entre Windows et Linux.

Conclusion

Les droits NTFS et les permissions de partage ne s’opposent pas : ils se complètent.

Le partage filtre l’accès réseau, NTFS définit la granularité des permissions, et SMB orchestre la communication entre systèmes.

Dans un environnement hybride Windows/Linux, comprendre ces mécanismes est la clé d’une sécurité cohérente, d’une compatibilité fluide, et d’une administration maîtrisée des ressources partagées.