Introduction

Active Directory (AD) est un service d’annuaire développé par Microsoft pour gérer les ressources et les utilisateurs au sein d’un réseau d’entreprise. Il facilite l’authentification, l’autorisation et la gestion des objets (utilisateurs, ordinateurs, imprimantes, etc.) dans un environnement Windows.

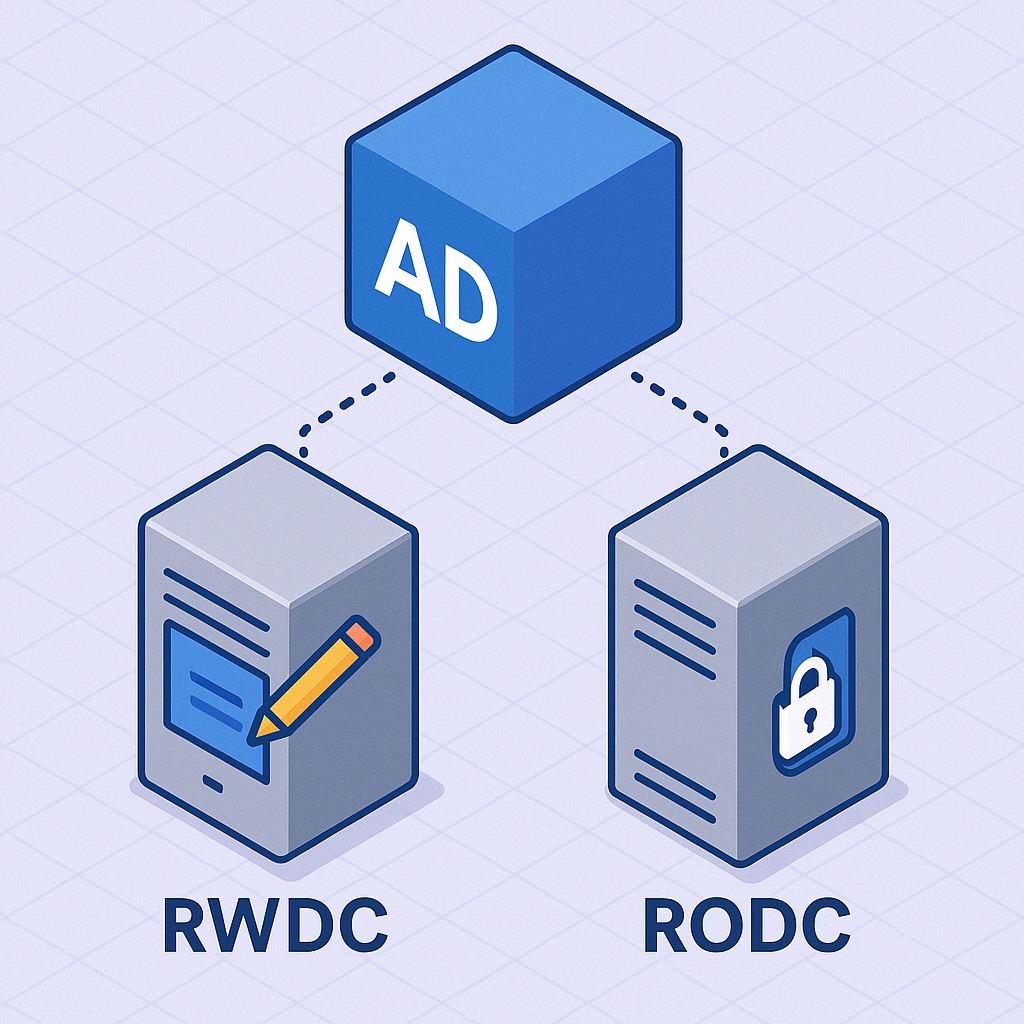

Dans AD, il existe différents types de contrôleurs de domaine (DC – Domain Controllers), notamment le RWDC (Read-Write Domain Controller) et le RODC (Read-Only Domain Controller). Chacun a des rôles spécifiques et est utilisé dans des scénarios distincts.

1. Active Directory (AD) – Définition et Rôle

Active Directory est un annuaire centralisé qui stocke et organise des informations sur les ressources réseau. Il permet :

✅ L’authentification et l’autorisation des utilisateurs et ordinateurs et autres ressources d’entreprise.

✅ La gestion des stratégies de groupe (GPO).

✅ La réplication des données entre plusieurs contrôleurs de domaine.

AD repose sur une structure hiérarchique contenant des domaines, des forêts et des unités organisationnelles (OU). Il fonctionne sur LDAP (Lightweight Directory Access Protocol) et utilise le protocole Kerberos pour l’authentification pour les plus à jour, NTLM pour les plus anciens, SAML pour le single-sign-on, Open-ID Connect pour le bidirectionnel Cloud OnPrem, OAUTH2 (jeton) pour une appli qui veut des droits d’accès à une ressource.

2. RWDC (Read-Write Domain Controller) – Contrôleur de Domaine en Lecture-Écriture

Un RWDC est un contrôleur de domaine classique qui :

🔹 Stocke une copie complète de la base de données AD.

🔹 Autorise les modifications des objets AD (ajout/suppression d’utilisateurs, changements de GPO, etc.).

🔹 Réplique les modifications vers les autres DC de l’environnement.

Cas d’utilisation du RWDC

✔ Dans un site principal où les administrateurs doivent gérer activement les utilisateurs et ressources.

✔ Pour les services nécessitant des modifications fréquentes de l’annuaire.

Par abus de langage on appelera un RWDC un « controleur de domain », « DC » ou plus simplement « l’ad ».

3. RODC (Read-Only Domain Controller) – Contrôleur de Domaine en Lecture Seule

Le RODC est une version en lecture seule d’un DC, conçu principalement pour les sites distants avec peu ou pas d’administrateurs locaux.

🔹 Il stocke une copie en lecture seule de la base AD.

🔹 Il ne permet pas de modifications directes de l’annuaire.

🔹 Il peut être configuré pour ne pas stocker certains mots de passe, réduisant ainsi les risques en cas de compromission.

🔹 Il limite l’impact d’une attaque sur un site distant.

Cas d’utilisation du RODC

✔ Dans des sites distants avec une connectivité intermittente au site principal.

✔ Dans des zones à risque élevé (ex. : agences externes, environnements avec peu de sécurité physique).

✔ Lorsque l’on veut restreindre les droits administratifs sur site tout en permettant l’authentification locale.

4. Connexion à un AD : RWDC vs RODC

🔹 Se connecter à un RWDC (Méthode Classique)

Un utilisateur ou un administrateur se connecte normalement à un RWDC comme suit :

- Depuis un poste Windows Serveur, utiliser

CTRL + ALT + SUPPRpuis entrer ses identifiants AD. - Si connecté au domaine, l’authentification est gérée via Kerberos.

- Si l’authentification réussit, une session est ouverte avec les droits associés à l’utilisateur.

✅ Admin : Un administrateur peut se connecter en RDP (Remote Desktop Protocol) avec un compte ayant les droits nécessaires.

🔹 Se connecter à un RODC (Compte Spécial)

Puisqu’un RODC est en lecture seule, il ne stocke pas tous les mots de passe localement.

➡ Un compte spécial « Admin du RODC » doit être créé avec des permissions restreintes.

➡ Si l’utilisateur ne fait pas partie des comptes avec cache local, l’authentification se fera via un RWDC distant.

➡ En cas d’échec de connexion au RWDC, l’accès peut être refusé.

🔹 Forcer une connexion à un DC spécifique

On peut forcer l’authentification vers un contrôleur de domaine spécifique en utilisant la commande :

nltest /dsgetdc:NomDeDomaine /force /avoidrodc

💡 Cette commande permet d’éviter de se conencter à un RODC si on a besoin de droits en écriture.

Conclusion

RWDC et RODC jouent des rôles complémentaires dans un environnement Active Directory :

✔ RWDC gère l’ensemble des opérations avec lecture et écriture.

✔ RODC protège les sites distants avec un accès en lecture seule et un stockage limité des identifiants.

L’utilisation d’un RODC est une bonne pratique de sécurité pour limiter l’impact d’une compromission dans un site distant. Cependant, les administrateurs doivent bien comprendre ses limitations pour éviter des erreurs de configuration.

Questions à approfondir :

1️⃣ Quels sont les risques d’une mauvaise configuration des RODC dans un environnement Active Directory ?

2️⃣ Comment configurer la réplication entre un RWDC et un RODC ?

3️⃣ Quels types de comptes utilisateurs peuvent être stockés en cache sur un RODC et comment les gérer efficacement ?

Si tu veux creuser un de ces sujets, dis-moi lequel t’intéresse le plus en commentaire ! 😊